PRODUKT

Sicheres Business Connect für nahtloses Remote-Arbeiten

Entdecken Sie die Zukunft der anpassungsfähigen sicheren Zugangsverwaltung, die einen verbesserten und sichereren Ansatz zur Aufrechterhaltung der Sicherheit Ihres Unternehmensnetzwerks bietet.

WAS IST ES

Wie der sichere Zugang der nächsten Generation die digitale Sicherheit revolutioniert

dynexo Secure Access verwendet einen Overlay-Transport, der die gesamte Kommunikation in eine sichere Verbindung einhüllt. Im Wesentlichen handelt es sich um eine sichere und anpassungsfähige Lösung für die Datenübertragung mit der Möglichkeit, die Komplexität je nach Bedarf zu erhöhen

potenziell

Hervorhebung der Vorteile von Secure Business Connect

Hohe Anpassungsfähigkeit an unterschiedliche Geschäftsmodelle

Das System bietet Platz für zusätzliche Protokolle, so dass die Benutzer die Komplexität für hohe Entropie ohne Verschlüsselung anpassen können.

Strenge Sicherheitsstandards einhalten

Es enthält bekannte kryptografische Protokolle wie AES-GCM, SHA-256, ECDHE und Blake3 zur Verschlüsselung und Authentifizierung.

Durchführung von umfassenden Maßnahmen

Die Verwendung der Transportschicht unterstützt sowohl TCP als auch UDP für den Datenaustausch

Einzigartig auf der Welt, dass die Transportschicht Sicheres Business Connect mit einer Komplexität ermöglicht.

Verbindungen

Domänen

Endpunkte

Vorteile

Schöpfen Sie die Möglichkeiten von Secure Business Connect aus

Über unser integriertes Portal können Organisationen mühelos Zugriffsrichtlinien erstellen, verfeinern und implementieren.

Kosten sparen

Eine innovative und kosteneffiziente Strategie, die den Bedarf an hohen Investitionen in breitbandige, leistungsstarke und wettbewerbsfähige SLAs bei der Bereitstellung und Aufrüstung privater Verbindungen ersetzt und somit sowohl die CAPEX- als auch OPEX-Kosten und irreversible Kosten effektiv minimiert.

Sicherer und schneller

Ein identitätsbasierter Zero-Trust-Netzzugang kann Angriffe auf die Netzinfrastruktur blockieren und bösartige Aktivitäten verhindern.

Straffe Umsetzung

Unternehmen können über ein einheitliches Portal nahtlos Zugriffsrichtlinien für alle Standorte, Benutzer, Geräte und Anwendungen einrichten, feinabstimmen und durchsetzen.

Globaler Vertrieb

Gewährleistet die Sicherheit der Benutzer unabhängig vom Standort. Nahtloser Zugriff auf Anwendungen und Ressourcen für Geräte und Remote-Systeme zu jeder Zeit und von jedem Ort aus.

Wie funktioniert der Sicheres Business Connect

Overlay Transport

Es verpackt die gesamte Kommunikation in einer sicheren Verbindung. Anstatt die Netzpakete direkt zu verpacken, werden nur die Datenpakete der Anwendungen verpackt. Die Kommunikation ist daher immer "entkoppelt".

01

Controller

Alle Endpunkte registrieren sich beim Controller, um die entsprechenden Richtlinien und Verbindungsinformationen zu erhalten. Der Bereitstellungsprozess, d. h. die Ersteinrichtung neuer Clients und Agenten, erfolgt ebenfalls über den Controller.

02

Broker

Der Broker fungiert als Vermittler zwischen Clients, Agenten und Relays. Er stellt sicher, dass sich alle Komponenten gegenseitig identifizieren und lokalisieren können. Der Broker spielt jedoch keine Rolle bei der eigentlichen Datenkommunikation.

03

Relay

In die Entwicklung flossen umfangreiche Erfahrungen im Bereich des Asynchronous Transfer Mode (ATM) und des Designs von Mobilfunknetzen ein. Der Schwerpunkt liegt auf der Vermittlung und Weiterleitung von Daten.

04

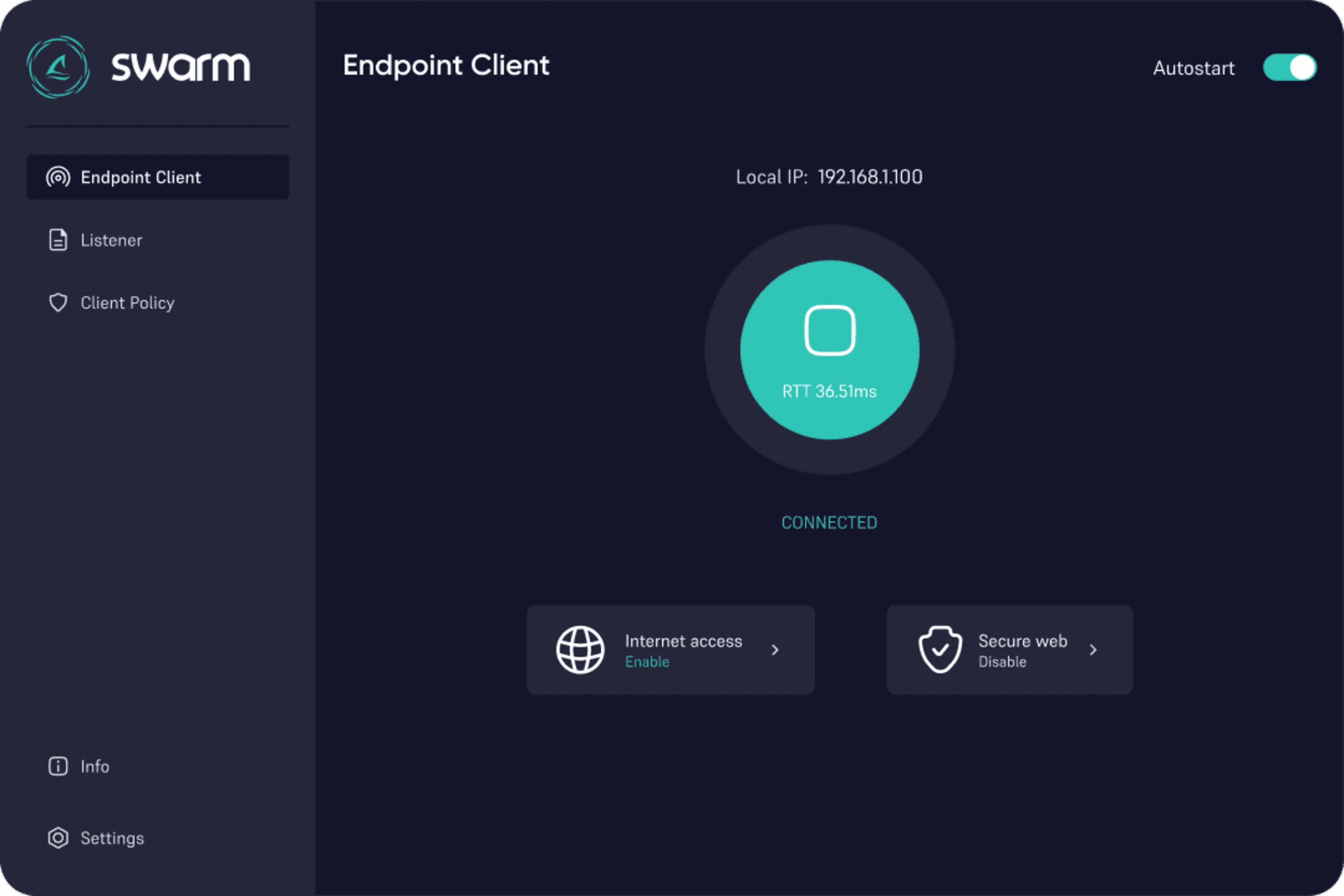

Client

Für den Einsatz auf Gateways und Servern ist der Client auch in einer eingebetteten Variante erhältlich. Der Client ist sowohl im hellen als auch im dunklen Modus verfügbar und wird automatisch mit dem Betriebssystem gestartet.

05

Agent

Er unterstützt auch den Einsatz auf eingebetteten Systemen. Die Steuerung und Verwaltung des Agenten erfolgt über das Admin Dashboard des zugewiesenen Controllers.

Zero Trust Austausch

Erhöhte Sicherheit mit TLS und Ulu-Cloud Intelligence

Die Kommunikation erfolgt IMMER von einem Client (links) über das Relais (Mitte) zu einem Agenten (rechts). Dank der Identifikationsmerkmale jeder Verbindung wissen das Relais und der Agent jederzeit, welcher Client gerade mit welcher Anwendung und von welchem Benutzer verwendet wird.

Endpoint Profiling

Jeder Client wendet eine aktive Endpunkt-Profilierung an, um den spezifischen Endpunkt zu identifizieren. Alle persönlichen Informationen verbleiben auf dem Endgerät und werden nur in einem kryptografisch sicheren Hash als Teil des Endpunkt-Profilierungsergebnisses aufgenommen.

Policy

Attribute-based Policy

Secure Access verwendet Attribute, um die Kommunikation zu autorisieren. Alle erforderlichen Attribute werden automatisch von der Engine definiert und mit jeder Anfrage des Clients übermittelt. Die Kommunikationsrichtlinien sind das Herzstück der Zero Trust Policy. Kommunikationsrichtlinien werden als Allow-Policies implementiert. Analog einer Firewall-Richtlinie, wählt die swarm Engine die Richtlinien von oben nach unten aus. Quellen (Source) und Ziele (Destination) können verschiedene Objekt-Typen beinhalten. Die Objekttypen werden in Abhängigkeit von der Kommunikation durch den Client automatisch gesetzt und für jede Anfrage abrufbar. Im Falle des Agents sind sie durch die Policy-Engine fest vordefiniert.

Policy Objekt

Application

Anwendungen werden als Anwendungsobjekte dargestellt. Diese sind klar definiert und können nahtlos wiederverwendet werden. Sie sind fest definiert und können direkt wiederverwendet werden.

Policy Objekt

Applikations Profile

Anwendungsprofile bieten zusätzliche Funktionen als Richtlinienoptionen. Derzeit sind die unterstützten Merkmale Bandbreite in Megabit (Mbps) und Latenz in Millisekunden (ms).

Policy

Prinzip der Security Architektur

Auf dieser technischen Reise befasst sich dynexo mit den komplizierten Details der Entwicklung, Implementierung und Wartung eines sicheren Frameworks zum Schutz Ihres Unternehmens vor der sich ständig weiterentwickelnden Bedrohungslandschaft. Begleiten Sie uns bei der Navigation durch die Feinheiten der Sicherheitsarchitektur, um die digitalen Festungen Ihres Unternehmens zu stärken.

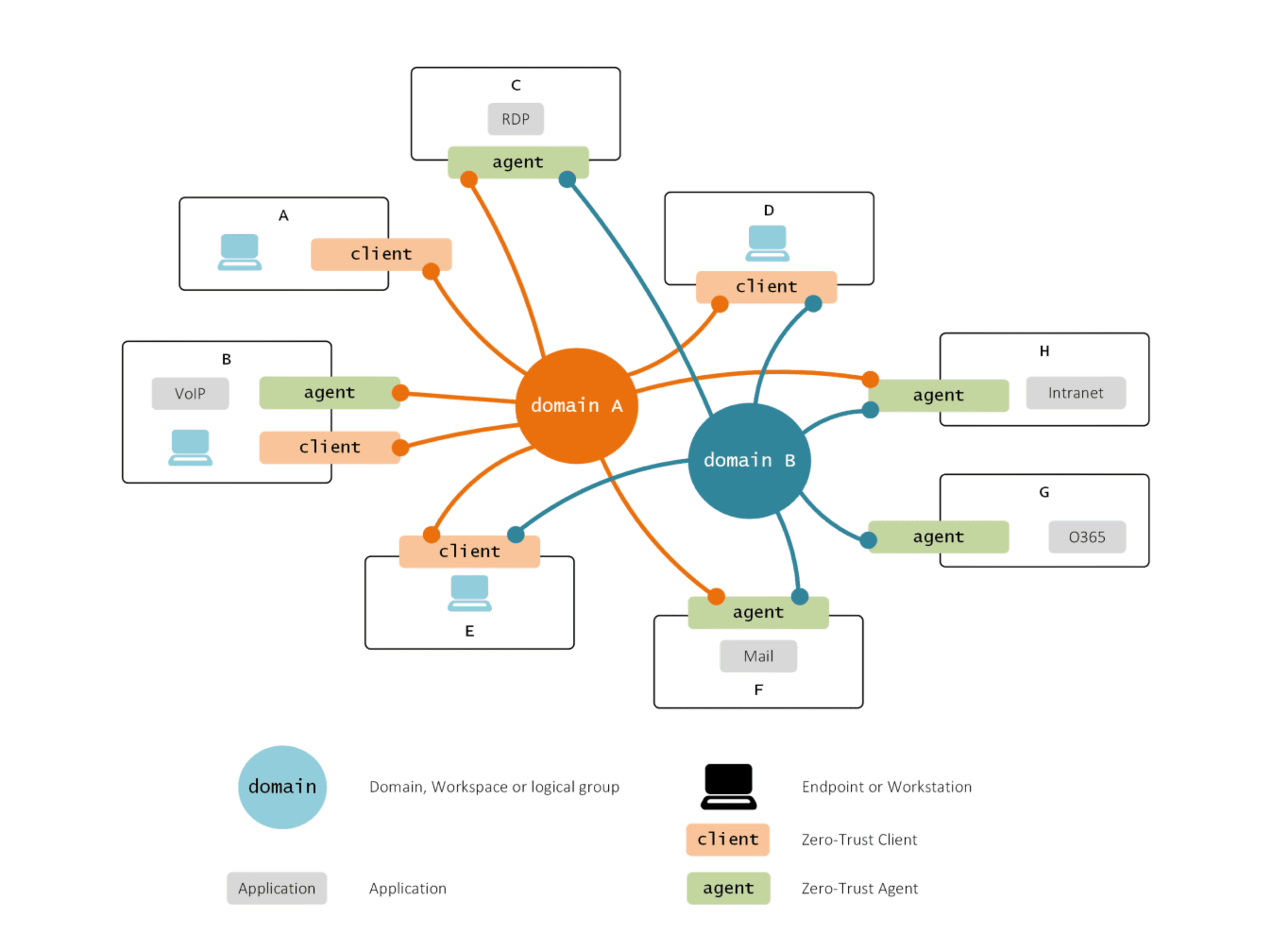

Endpoint

Ein Endgerät oder eine Workstation, wie ein PC, Laptop oder mobiles Gerät

Domain

Eine Domain repräsentiert eine Menge von Endpoints, die eine Gemeinsamkeit teilen. Das kann eine Applikation, eine spezielle Rolle, ein konkretes Szenario oder ein Business-Case sein. In einer Domain werden diese Endpoints, also Clients und Agents

Client

Ein Client oder auch Swarmer, der sich auf der Sendeseite (links) einer Kommunikation befindet.

Agent

Ein Agent oder auch Sworker, der sich auf der Empfangsseite (rechts) einer Kommunikation befindet.

Applikation

Eine Anwendung oder ein Dienst, der innerhalb der Domain verfügbar gemacht werden soll / verfügbar ist.

Unsere Secure Access Connect Pakete

Sicheres Business Connect Paket: Gewährleistung von Sicherheit und optimalem Komfort

Access Paket 1

Geteilt

virtuelle Plattform

2 Domains und 50 Endpoints

geteilte Bandbreite

geteilte Systemressourcen

JSON Log-Export zu einem Ziel

Access Paket 2

Garantiert

virtuelle Plattform

10 Domains und 150 Endpoints

eigenständige Instanz

garantierte Bandbreite

garantierte Ressourcen

Log-Export zu 2 Zielen

Access Paket 3

Exklusiv

dedizierte Plattform

50 Domains und 500 Endpoints

eigenständige Instanz

beliebige Log-Exports

auch als On-Premise Option